Secara definisi, remote server adalah server yang anda akses sebagai bagian dari proses client tanpa membuka koneksi terpisah, berbeda, ataupun langsung. SQL Server mengatur komunikasi antar server menggunakan RPC. SQL Server yang client terkoneksi oleh client yang bersangkutan membuka koneksi lain ke remote server dan mengajukan permintaan stored procedure ke remote server. Setiap hasil yang dikirim melewati server local, yang mana nantinya juga akan melewatkan hasilnya ke aplikasi client yang memulainya (lihat gambar 1).

https://www.it-jurnal.com/pengertian-remote-server/

.2.PRINSIP DAN CARA KERJA REMOTE SERVER.

A. prinsip Server Remote

Server Remote adalah sebuah server yang didedikasikan untuk menangani pengguna yang tidak pada LAN tapi membutuhkan akses jarak jauh untuk itu. Remote akses server memungkinkan pengguna untuk mendapatkan akses ke file dan layanan cetak di LAN dari lokasi terpencil. Sebagai contoh, pengguna yang memanggil ke jaringan dari rumah menggunakan modem analog atau koneksi ISDN akan mendial ke server akses remote. Setelah pengguna dikonfirmasi ia dapat mengakses drive dan printer bersama seolah-olah ia secara fisik terhubung ke LAN kantor.

Kita dapat menggunakan misalnya perintah telnet untuk login secara remote ke sistem lain pada jaringan kita. Sistem ini dapat berada di jaringan area lokal atau melalui koneksi internet. Telnet beroperasi seolah-olah kita sedang log in ke sistem lain dari remote terminal. Kita akan diminta untuk menggunakan nama login dan password. Akibatnya, kita login ke akun lain pada sistem lain. Bahkan,

jika kita memiliki akun di sistem lain, kita bisa menggunakan Telnet untuk masuk ke dalamnya.

Kita dapat menggunakan misalnya perintah telnet untuk login secara remote ke sistem lain pada jaringan kita. Sistem ini dapat berada di jaringan area lokal atau melalui koneksi internet. Telnet beroperasi seolah-olah kita sedang log in ke sistem lain dari remote terminal. Kita akan diminta untuk menggunakan nama login dan password. Akibatnya, kita login ke akun lain pada sistem lain. Bahkan,

jika kita memiliki akun di sistem lain, kita bisa menggunakan Telnet untuk masuk ke dalamnya.

3.SSH

Secure Shell (SSH) adalah sebuah protokol jaringan kriptografi untuk komunikasi data yang aman, login antarmuka baris perintah, perintah eksekusi jarak jauh, dan layanan jaringan lainnya antara dua jaringan komputer. Ini terkoneksi, melalui saluran aman atau melalui jaringan tidak aman, server dan klien menjalankan server SSH dan SSH program klien secara masing-masing . Protokol spesifikasi membedakan antara dua versi utama yang disebut sebagai SSH-1 dan SSH-2.

Aplikasi yang paling terkenal dari protokol ini adalah untuk akses ke akun shell pada sistem operasi mirip Unix, tetapi juga dapat digunakan dengan cara yang sama untuk akun pada Windows. Ia dirancang sebagai pengganti Telnetdan protokol remote shell lainnya yang tidak amanseperti rsh Berkeley dan protokol rexec, yang mengirim informasi, terutama kata sandi, dalam bentuk teks, membuat mereka rentan terhadap intersepsi dan penyingkapan menggunakan penganalisa paket.[1] Enkripsi yang digunakan oleh SSH dimaksudkan untuk memberikan kerahasiaan dan integritas data melalui jaringan yang tidak aman, seperti Internet.

https://id.m.wikipedia.org/wiki/SSH

Cara kerja SSH

Public/private key yang masing-masing menjadi identitas SSH bagi keduanya.

Langkah-langkah koneksinya adalah sebagai berikut :

Public/private key yang masing-masing menjadi identitas SSH bagi keduanya.

Langkah-langkah koneksinya adalah sebagai berikut :

# Langkah 1

Client bind pada local port nomor besar dan melakukan koneksi ke port 22 pada server.

# Langkah 2

Client dan server setuju untuk menggunakan sesi SSH tertentu. Hal ini penting karena SSH v.1 dan v.2 tidak kompatibel.

# Langkah 3

Client meminta public key dan host key milik server.

# Langkah 4

Client dan server menyetujui algoritma enkripsi yang akan dipakai (misalnya TripleDES atau IDEA).

# Langkah 5

Client membentuk suatu session key yang didapat dari client dan mengenkripsinya menggunakan public key milik server.

# Langkah 6

Server men-decrypt session ky yang didapat dari client, meng-re-encrypt-nya dengan public key milik client, dan mengirimkannya kembali ke client untuk verifikasi.

# Langkah 7

Pemakai mengotentikasi dirinya ke server di dalam aliran data terenkripsi dalam session key tersebut. Sampai disini koneksi telah terbentuk, dan client dapat selanjutnya bekerja secara interaktif pada server atau mentransfer file ke atau dari server. Langkah ketujuh diatas dapat dilaksanakan dengan berbagai cara (username/password, kerberos, RSA dan lain-lain).

4. RADIUS

RADIUS (Remote Authentication Dial-In User Service) adalah sebuah protokol keamanan komputer yang digunakan untuk melakukan autentikasi, otorisasi, dan pendaftaran akun pengguna secara terpusat untuk mengakses jaringan. Radius diterapkan dalam jaringan dengan model client-server.

5. Certificate Authority.

Certificate Authority (disingkat menjadi CA), adalah sebuah entitas yang mengeluarkan sertifikat digital yang dapat digunakan oleh pihak-pihak lainnya. Disebut juga sebagai Certification Authority. Para CA merupakan contoh pihak-pihak yang dapat dipercayai, khususnya dalam transaksi secara online di Internet. CA merupakan salah satu ciri-ciri dari beberapa ciri-ciri lainnya dalam skema implementasi public key infrastructure (PKI).

CARA KERJA CA :

1. Digital Encryption = cara untuk mlakukan enkripsi data adalah dg menggunakan

password

2. Public Private Keys = Symmetric key adalah penggunaan “key” yang sama untuk melakukan enkripsi dan dekripsi3. Certificate for Identification = identifikasi memastikan koneksi yg terjadi benar

Proses identifikasi meliputi :

Microsoft Certificate Service = layanan yang memungkinkan untuk menerima request (permintaan) sertifikat dan issue (pemberian) sertifikat. Certificate Service dapat bertindak sebagai Certificate Authority sehingga dapat mengimplementasikan infrastruktur public key dari use

Setting Up Certificate Service = Control Panel-Add/Remove Program-OK pada certificate service-u/ mengaktifkan wizard pilih configure-pilih tipe dari CA-beri nama CA-masukkan folder u/ mnyimpan informasi ttg sertifikat

Enterprise Root CA : hanya dapat diinstal pada domain controller, bertindak sebagai ultimate CA.

Entrerprise Subordinate CA : hanya dapat diinstal pada domain controller, untuk melakukan issue sertifikat menunggu administrator.

Standalone Root CA : spt Enterprise Root CA namun dapat diinstal pada computer yang bukan domain controller.

Standalone Subordinate CA : spt Enterprise Subordinate CA namun diinstall pada komp yg bukan domain controller.

Requesting Certificate = Certificate Service membangun sebuah virtual folder dalam IIS untuk dapat mengakses certificate interface untuk mengatur request yang masuk.

Isuuing Certificate= Setelah request masuk maka status dari request tersebut adalah pending request. Melalui Certificate Service Console dapat dilakukan issued certificate, view detail, deny, validasi tiap request (siapa yang mengajukan request).

6. ROOT CA.

Root CA merupakan amanat dan implementasi dari Peraturan Pemerintah PP Nomor 82 tahun 2012 tentang Penyelenggaraan Sistem dan Transaksi Elektronik.

cara kerja root ca :

- Buat CA root terlebih dahulu

openssl req -config openssl.cnf -new -x509 -subj '/C=ID/O=TheGeeksLearn/CN=geekslearn.com' -days 999 -key private/rootCA.key -out certs/rootCA.crt - Buat CSR ( Certificate Signing Request ) untuk Server dan Clientopenssl req -config openssl.cnf -new -subj '/C=ID/O=TheGeeksLearn/CN=geekslearn.com' -key private/geekslearn.com.key -out csr/geekslearn.com.csropenssl req -config openssl.cnf -new -subj '/C=ID/O=TheGeeksLearn/CN=Client' -key private/client.key -out csr/client.csr

- Buat sertifikat untuk Server dan Client berdasarkan CSR yang sudah dibuatopenssl ca -batch -config openssl.cnf -days 999 -in csr/geekslearn.com.csr -out certs/geekslearn.com.crt -keyfile private/rootCA.key -cert certs/rootCA.crt -policy policy_anythingopenssl ca -batch -config openssl.cnf -days 999 -in csr/client.csr -out certs/client.crt -keyfile private/rootCA.key -cert certs/rootCA.crt -policy policy_anything

- Export sertifikat Client

openssl pkcs12 -export -passout pass:qwerty -in certs/client.crt -inkey private/client.key -certfile certs/rootCA.crt -out certs/clientcert.p12

Saya mencoba memasang sertifikat yang telah dibuat pada webserver apache, maka konfigurasikan webserver seperti berikut

SSLEngine onSSLCertficateFile /ssl/certs/geekslearn.com.crtSSLCertficateKeyFile /ssl/private/geekslearn.com.keySSLCertificateChainFile /ssl/certs/rootCA.crtSSLVerifyClient requireSSLCACertficateFile /ssl/certs/rootCA.crtSSLVerifyDepth 10

Kemudian import rootCA.crt dan clientcert.p12 ke browser. Jika sudah maka tinggal membuka alamat website dengan menggunakan protokol HTTPS. Misalkan https://geekslearn.com, jika tidak ada error atau warning berarti Root CA yang dibuat sudah benar atau berhasil. Selamat mencoba dan terima kasih.

7.NTP

Network Time Protocol (NTP) adalah sebuah protokol yang digunakan untuk pengsinkronan waktu di dalam sebuah jaringan bisa pada jaringan LAN (Local Area Network) maupun pada jaringan internet dan untuk sinkronisasi jam-jam sistem komputer di atas paket-switching, variabel-latency jaringan data. Proses sinkronisasi ini dilakukan didalam jalur komunikasi data yang biasanya menggunakan protokol komunikasi TCP/IP. Sehingga proses ini sendiri dapat dilihat sebagai proses komunikasi data yang hanya melakukan pertukaran paket-paket data saja.

NTP menggunakan port komunikasi UDP nomor 123.

NTP (Network Time Protocol) merupakan sebuah protokol yang digunakan untuk mengsingkronkan waktu antar komputer. Singkronisasi waktu yang dilakukan oleh protokol ini sangat akurat dapat mencapai 10 milidetik untuk jaringan internet dan dapat mencapai 200 milidetik dalam jaringan lokal. NTP sendiri berada di 2 sisi yaitu sisi klien dan sisi server , kegunaan layanan di ntp adalah untuk mempaskan atau menyesuaikan waktu yang ada sesuai regional dimana mesin komputer itu berada.

NTP server pun tidak berdiri sendiri , tetapi ntp server juga saling bersikronisasi dengan server ntp lain nya , setiap server berada di level tertentu yang sering disebut dengan istilah stratum .Terdapat 15 stratum , semakin kecil nilai stratum semakin tinggi kedudukan atau level nya . Level stratum di hitung dari angka 0 hingga 14 , dan stratum 0 bukan server namun stratum ini adalah peralatan waktu yang sangat presisi seperti jam atom yang terhubung langsung dengan server stratum 1.

https://id.m.wikipedia.org/wiki/Network_Time_Protocol

8.SSL dan Open-SSL

SSL merupakan singkatan dari Secure Socket Layer, dikenal juga dengan istilah Transport Secure Layer (TLS). SSL sangat penting dalam menjaga kerahasiaan informasi saat kita menggunakan layanan yang berbasis internet, misalnya internet banking. SSL menggunakan prinsip enkripsi dan dekripsi. Setiap input yang dimasukkan akan di enkripsi sedemikian rupa menggunakan public key sehingga hasil enkripsinya hanya dapat didekripsikan oleh pemegang private key. Penyedia layanan memegang private key, sementara web browser memegang public key. Private key harus dijaga karena dapat mentranslasikan hasil enkripsi. Dengan adanya SSL, maka kegiatan yang memanfaatkan internet dan membutuhkan privasi yang sangat tinggi sudah dapat dilakukan dengan mudah tanpa khawatir akan bocornya rahasia.

OpenSSL adalah sebuah toolkit kriptografi mengimplementasikan Secure Socket Layer (SSL v2/v3) dan Transport Layer Security (TLS v1) dan terkait dengan protokol jaringan standar kriptografi yang dibutuhkan oleh keduanya. Aplikasi OpenSSL ini merupakan command line tool yang menggunakan berbagai fungsi kriptografi OpenSSL's crypto library dari shell.

9.konfigurasi Remote server linux

1. Pertama kita cek terlebih dahulu paket dari ssh, yaitu Openssh-server caranya sbgai berikut;

2. Kemudian Install paket ssh dengan perintah apt-get install.

3. Masukkan DVD Binary 1 lalu enter.Tunggu sampai proses instalasi selesai.

4. Setelah selesai instalasi, jangan lupa untuk mengecek apakah paket sudah terinstall dengan perintah dpkg -l. Bila sudah ii berarti sudah terinstall.

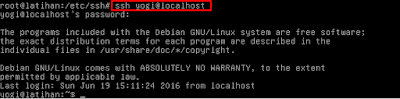

5. Sekarang kita coba masuk ke ssh dengan user yang sudah ada. Caranya

root@latihan:/etc/ssh# ssh yogi@localhost

Cara keluarnya :

6. Jika anda ingin merubah Port yang digunakan kita bisa konfigurasi di file sshd_config, caranya masuk ke folder cd /etc/ssh lalu ketikkan nano sshd_config atau nano /etc/ssh/sshd_config

7. Kemudian tambahkan tanda pagar di depan port 22 dan tambah port baru di bawahnya.

8. Setelah selesai jgn lupa save, lalu kia restart paket ssh caranya;

9. Untuk menggunakannya anda tinggal tambahkan -p nomer port setelah localhost.

10. Sekarang kita coba uji pada client (windows xp) dengan menggunkan applikasi putty. Caranya buka aplikasi putty lalu masukkan Ip Address dari Server lalu nomer port yang digunakan, disini saya gunakan port default ssh yaitu port 22.

11. Jika ada security alert seprti di gambar,,pilih saja Yes.

12. Kemudian masuk dengan user yang ada di debian anda. Dan masukkan password nya. Setelah login sebagai user, anda bisa masuk sebagai super user dengan perintah su lalu masukkan pass root.

13. Sekarang kita sudah berada dalam jaringan atau server linux, kita bisa konfigurasi dari mana saja asal terkoneksi ke jaringan,

14. Selesai.

tugas teman-teman sekarang adalah membuat rangkuman dari materi di atas dan dikirim via wa pribadi saya paling lambat besok tanggal 1 april jam 5 sore...

BalasHapusHadir

HapusKomentar ini telah dihapus oleh pengarang.

HapusSiap pak

HapusYusrianto hadir pak

BalasHapusHadir

BalasHapusAdrian shisani hadir pak

BalasHapusErna Hadir

BalasHapusRseki Rismawan hadir

BalasHapusYayat Hadirr

BalasHapus